Attaque de pirates informatiques : comprendre les risques et comment se protéger

Le terme « piratage informatique » désigne les tentatives malveillantes visant à compromettre des systèmes numériques, à voler des données, à perturber les opérations ou à obtenir un gain financier illicite. Avec la numérisation croissante des entreprises, ces attaques sont devenues plus fréquentes, sophistiquées et dévastatrices.

Ces derniers mois, trois incidents ont mis ce problème sur le devant de la scène :

- Piratage de C&M Software, une société liée au système PIX, avec le vol de plus de 500 millions de R$ ;

- La fuite de données de Dell, d'un montant de 1,3 To, a compromis des dossiers clients et des documents internes.

- Exploitation de vulnérabilités dans les serveurs Microsoft SharePoint , affectant des centaines d'entreprises.

Ces affaires mettent en lumière une dure réalité : aucune entreprise n'est à l'abri, pas même les géants de la technologie.

Comprendre les différents types d'attaques est la première étape pour se protéger :

1. Hameçonnage

- Des arnaques déguisées en courriels, messages ou sites web légitimes, conçues pour inciter les utilisateurs à divulguer leurs mots de passe et leurs données personnelles.

- Très fréquent dans les cas de fraude bancaire et d'intrusions en entreprise.

2. Ransomware

- Des criminels s'emparent des données et exigent une rançon en cryptomonnaie.

- Exemple récent : le groupe ThreatSec a revendiqué la responsabilité de la fuite chez Dell, bien que la nature exacte de cette fuite fasse toujours l’objet d’une enquête.

Lire aussi : « Guide de survie en cas de ransomware : comment agir avant, pendant et après une attaque ? »

3. Attaques d'ingénierie sociale

- Elles impliquent la manipulation psychologique de personnes afin d'obtenir un accès privilégié.

- C’est la technique utilisée dans l’ affaire C&M Software (avec la coopération d’un « initié ») .

4. Exploitation des vulnérabilités

- Les attaquants exploitent des vulnérabilités connues (ou inconnues) dans des systèmes et des logiciels obsolètes ou mal configurés, comme dans le cas de Microsoft où des serveurs SharePoint obsolètes ont servi de point d'entrée.

5. Attaques internes

- Les employés actuels ou anciens qui vendent des identifiants d'accès ou collaborent intentionnellement avec des criminels.

Plusieurs facteurs expliquent la croissance de ces crimes numériques :

| Facteur | Description |

| Numérisation accélérée | Les entreprises ont migré vers le numérique sans investir proportionnellement dans la sécurité |

| Données les plus précieuses | Les informations personnelles, professionnelles et bancaires sont extrêmement lucratives |

| Menaces internes (Initiés) | Les menaces internes se sont accrues et nécessitent une attention particulière |

| Absence de culture de la cybersécurité | La formation et les procédures sont négligées. L'erreur humaine demeure le maillon faible |

| Utilisation de l'IA par les criminels | Les pirates informatiques utilisent désormais l'intelligence artificielle pour automatiser les attaques |

D'après un article de TecMundo , Dell a été victime d'une attaque de ransomware en juin 2025, entraînant la fuite de 1,3 téraoctet de données . Parmi les fichiers exposés figuraient des informations clients, des documents internes et des historiques d'achats.

L'attaque a été menée par un groupe de pirates informatiques nommé ThreatSec , qui a exploité une faille de sécurité du serveur de support de l'entreprise. Cet incident a directement nui à la réputation de la marque et a mis en lumière l' importance de protéger les environnements exposés et de surveiller en permanence les actifs numériques .

Selon InfoMoney , à peu près au même moment, Microsoft a été la cible d'une attaque de pirates informatiques qui a exploité des vulnérabilités dans les serveurs SharePoint , affectant les entreprises qui utilisaient des versions obsolètes de la plateforme .

Cette vulnérabilité a permis un accès non autorisé aux serveurs d'entreprise des clients, suscitant une inquiétude mondiale quant au manque de mises à jour et de surveillance des applications critiques . Ce cas souligne l'importance de maintenir des environnements sécurisés, à jour et bien configurés .

Dans un article du magazine Exame , la cyberattaque contre C&M Software , fournisseur lié à l'écosystème PIX, a été qualifiée de l'une des plus importantes escroqueries jamais enregistrées dans le pays. Un informateur a vendu des identifiants et facilité le vol d'environ un milliard de réaux sur les comptes de réserve de la Banque centrale, dont près de la moitié appartenait à un seul établissement.

Cette affaire a mis en lumière de graves failles dans l'authentification, l'ingénierie sociale et l'absence de surveillance continue. Surtout, elle a démontré qu'il ne suffit pas de protéger l'entreprise elle-même ; il est également nécessaire de sécuriser la chaîne de partenaires et de fournisseurs .

Ce type de crime, connu sous le nom de la chaîne d'approvisionnement , se développe précisément parce qu'il exploite des tiers comme porte d'entrée vers des environnements critiques.

Voici cinq piliers stratégiques pour réduire le risque d'intrusions :

1. Mettre en œuvre l'authentification multifacteurs (MFA)

- Même en cas de vol du mot de passe, l'accès est bloqué grâce à cette couche de protection supplémentaire.

- Skyone propose une intégration avec des systèmes d'identité robustes et une gestion centralisée des accès.

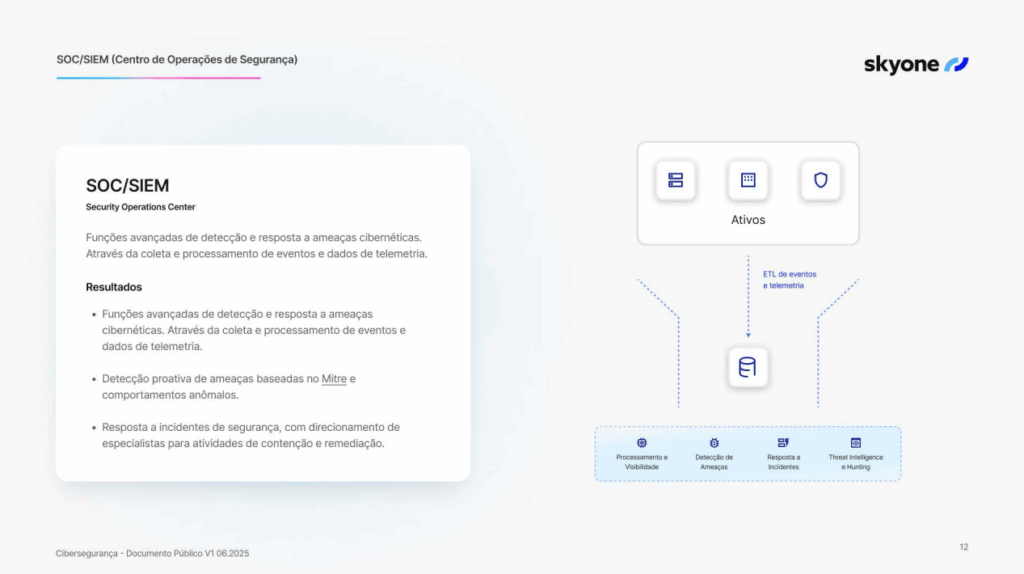

2. Surveiller 24h/24 et 7j/7 avec un SOC

- Le centre des opérations de sécurité (SOC) détecte et répond aux menaces en temps réel, grâce à une analyse proactive et à des tableaux de bord de visibilité.

- Avec le SOC de Skyone , les entreprises ont accès à une équipe d'experts qui travaillent en permanence pour réduire les risques opérationnels.

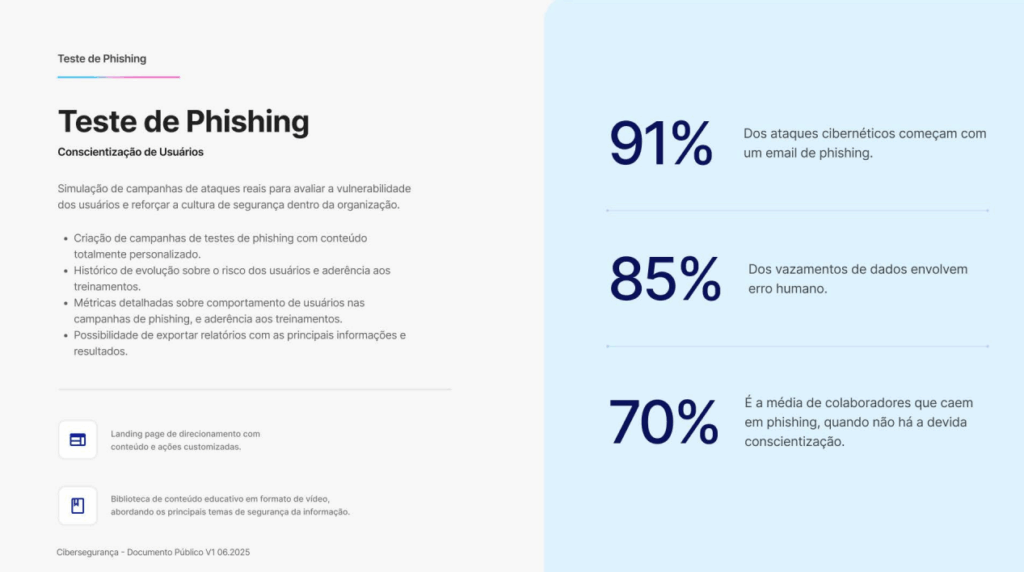

3. Effectuer des simulations d'hameçonnage

- La formation et les tests contrôlés contribuent à renforcer la sensibilisation des employés.

- Skyone mène de phishing , fournissant des rapports détaillés et des suggestions d'amélioration en fonction du profil de risque.

4. Utiliser l'analyse comportementale (UEBA)

- La technologie « User and Entity Behavior Analytics » détecte les comportements anormaux (hors du commun), signalant les risques avant qu’ils ne se matérialisent.

- Skyone combine des modèles d'apprentissage automatique (IA) avec l'UEBA pour identifier les écarts types chez les utilisateurs, les applications, les modèles d'accès et les systèmes.

5. Maintenez les systèmes à jour

- L'application des correctifs de sécurité est essentielle pour corriger les vulnérabilités exploitables.

- Avec ses services gérés, Skyone assure des mises à jour et une surveillance continues des environnements cloud et sur site , réduisant ainsi la surface d'attaque.

Utilisez cette liste pour évaluer le niveau de protection de votre entreprise :

- Tous les systèmes sont-ils à jour et patchés ?

- Le contrôle d'identité et l'authentification multifacteur sont-ils mis en œuvre pour tous les points d'accès critiques ?

- Existe-t-il une surveillance continue des menaces par des experts (SOC) ?

- Les employés sont-ils soumis à des formations et à des tests de phishing fréquents ?

- Les fournisseurs et partenaires font-ils l'objet d'évaluations de sécurité ?

- Existe-t-il une visibilité centralisée des cyber-risques ?

- L'entreprise dispose-t-elle d'un plan structuré de réponse aux incidents ?

Les cas de Dell, Microsoft et C&M Software montrent que la prévention coûte toujours moins cher que les dégâts . De plus :

- La sécurité ne se résume pas à la technologie. Elle englobe les processus, la culture et les partenariats.

- Avoir uniquement un programme antivirus ne suffit plus.

- Les entreprises doivent se préparer avant qu'une attaque de pirates informatiques ne survienne.

- Protéger l'écosystème des partenaires et des fournisseurs est tout aussi important que de protéger l'entreprise elle-même.

- Investir dans des services de cybersécurité gérés est une décision stratégique, et non pas seulement un coût technique.

Les récentes attaques contre Dell, Microsoft et C&M Software ont mis en lumière une vérité dérangeante : quelle que soit sa taille, toute entreprise numérique est une cible. Et bien souvent, le maillon faible ne réside pas dans l’infrastructure, mais dans les points d’accès, le personnel et les partenaires connectés.

Parallèlement, les cyberattaques évoluent. Aujourd'hui, les cybercriminels utilisent l'intelligence artificielle pour automatiser les intrusions , exploiter les vulnérabilités avant même qu'elles ne soient documentées et mener des campagnes d'ingénierie sociale de plus en plus convaincantes.

Dans ce cas de figure, se fier uniquement à des mesures de base, comme un logiciel antivirus ou un pare-feu isolé, revient à fermer la porte d'entrée à clé et à laisser la fenêtre ouverte.

Skyone a développé de cybersécurité pour les entreprises qui ne peuvent se permettre de prendre ce risque. Notre offre va au-delà de la simple détection des menaces : nous proposons un cadre de défense en cybersécurité complet et opérationnel , comprenant :

- Réponse structurée aux incidents

- Surveillance continue avec SOC

- Détection d'anomalies avec l'IA et l'UEBA

- Simulations réalistes de phishing et formation continue

- Protection du cloud jusqu'aux terminaux

- Contrôles d'identité et d'accès robustes

Votre entreprise est-elle réellement protégée contre les menaces à venir ? Prenez rendez-vous avec notre équipe et découvrez comment anticiper la prochaine cyberattaque.

Commencez à transformer votre entreprise

Testez la plateforme ou planifiez une conversation avec nos experts pour comprendre comment Skyone peut accélérer votre stratégie numérique.