Hackerangriff: Die Risiken verstehen und sich schützen

Der Begriff „Hackerangriff“ bezeichnet böswillige Versuche, digitale Systeme zu kompromittieren, Daten zu stehlen, Betriebsabläufe zu stören oder sich unrechtmäßig zu bereichern. Mit der zunehmenden Digitalisierung von Unternehmen sind diese Angriffe häufiger, ausgefeilter und verheerender geworden.

In den letzten Monaten haben drei Vorfälle dieses Thema in den Vordergrund gerückt:

- Hacking des Unternehmens C&M Software, das mit dem PIX-System in Verbindung steht, mit Diebstahl von über 500 Millionen R$;

- Bei einem Datenleck von 1,3 TB bei Dell wurden Kundendatensätze und interne Dokumente gefährdet.

- Ausnutzung von Sicherheitslücken in Microsoft SharePoint-Servern , die Hunderte von Unternehmen betrifft.

Diese Fälle verdeutlichen eine bittere Realität: Kein Unternehmen ist immun, nicht einmal die Tech-Giganten.

Das Verständnis der verschiedenen Angriffsarten ist der erste Schritt zum Selbstschutz:

1. Phishing

- Betrügerische Machenschaften, die als legitime E-Mails, Nachrichten oder Webseiten getarnt sind und darauf abzielen, Benutzer zur Preisgabe von Passwörtern und persönlichen Daten zu verleiten.

- Sehr häufig bei Bankbetrug und Einbrüchen in Unternehmen.

2. Ransomware

- Kriminelle erbeuten Daten und fordern Lösegeld in Kryptowährung.

- Aktuelles Beispiel: Die ThreatSec-Gruppe bekannte sich zu dem Datenleck bei Dell, obwohl die genaue Art des Lecks noch untersucht wird.

Lesen Sie auch: „Überlebensleitfaden für Ransomware: Wie Sie sich vor, während und nach einem Angriff verhalten sollten?“

3. Social-Engineering-Angriffe

- Dabei handelt es sich um die psychologische Manipulation von Menschen, um privilegierten Zugang zu erlangen.

- Dies war die im Fall C&M Software angewandte Technik (mit der Mitwirkung eines „Insiders“) .

4. Ausnutzung von Sicherheitslücken

- Angreifer nutzen bekannte (oder unbekannte) Schwachstellen in veralteten oder falsch konfigurierten Systemen und Software aus, wie im Fall von Microsoft, wo veraltete SharePoint-Server den Einfallstor bildeten.

5. Insiderangriffe

- Aktuelle oder ehemalige Mitarbeiter, die Zugangsdaten verkaufen oder vorsätzlich mit Kriminellen zusammenarbeiten.

Mehrere Faktoren erklären das Wachstum dieser digitalen Straftaten:

| Faktor | Beschreibung |

| Beschleunigte Digitalisierung | Unternehmen haben den Übergang zur Digitalisierung vollzogen, ohne im gleichen Maße in Sicherheit zu investieren |

| Wertvollste Daten | Persönliche, Unternehmens- und Bankdaten sind äußerst lukrativ |

| Insider (Interne Bedrohungen) | Die internen Bedrohungen haben zugenommen und erfordern besondere Aufmerksamkeit |

| Mangelnde Cybersicherheitskultur | Schulungen und Prozesse werden vernachlässigt. Menschliches Versagen bleibt das schwächste Glied |

| Nutzung von KI durch Kriminelle | Hacker nutzen mittlerweile künstliche Intelligenz, um Angriffe zu automatisieren |

Laut einem Artikel von TecMundo Dell Opfer eines Ransomware-Angriffs , 1,3 Terabyte an Daten gestohlen wurden . Zu den offengelegten Dateien gehörten Kundeninformationen, interne Dokumente und Kaufbelege.

Der Angriff wurde von der Hackergruppe ThreatSec , die eine Sicherheitslücke im Support-Server des Unternehmens ausnutzte. Der Vorfall schadete dem Ruf der Marke erheblich und unterstrich die Wichtigkeit des Schutzes exponierter Systeme und der kontinuierlichen Überwachung digitaler Assets .

Laut InfoMoney Microsoft etwa zur gleichen Zeit Ziel eines Hackerangriffs, bei dem Sicherheitslücken in SharePoint-Servern veraltete Versionen der Plattform verwendeten .

Die Sicherheitslücke ermöglichte unbefugten Zugriff auf die Unternehmensserver von Kunden und löste weltweit Besorgnis über fehlende Updates und Überwachung kritischer Anwendungen . Dieser Fall unterstreicht die Wichtigkeit sicherer, aktueller und korrekt konfigurierter Systemumgebungen .

In einem Artikel des Magazins Exame der Hackerangriff auf C&M Software , einen Zulieferer des PIX-Ökosystems, als einer der größten Betrugsfälle in der Geschichte des Landes beschrieben. Ein Insider verkaufte Zugangsdaten und ermöglichte so den Diebstahl von rund einer Milliarde Reais aus Reservekonten der Zentralbank, wobei etwa die Hälfte dieser Summe einem einzigen Institut gehörte.

Der Fall verdeutlichte gravierende Mängel in der Authentifizierung, im Social Engineering und im kontinuierlichen Monitoring. Vor allem zeigte er, dass es nicht ausreicht, das Unternehmen selbst zu schützen; es ist ebenso notwendig, die gesamte Lieferkette von Partnern und Lieferanten abzusichern .

Diese Art von Kriminalität, die als Lieferkettenangriff , nimmt gerade deshalb zu, weil sie Dritte als Einfallstor in kritische Systeme ausnutzt.

Hier sind fünf strategische Säulen zur Reduzierung des Risikos von Eindringversuchen:

1. Multi-Faktor-Authentifizierung (MFA) implementieren

- Selbst wenn das Passwort gestohlen wird, wird der Zugriff durch diese zusätzliche Schutzebene blockiert.

- Skyone bietet die Integration mit robusten Identitätssystemen und zentralisierter Zugriffsverwaltung.

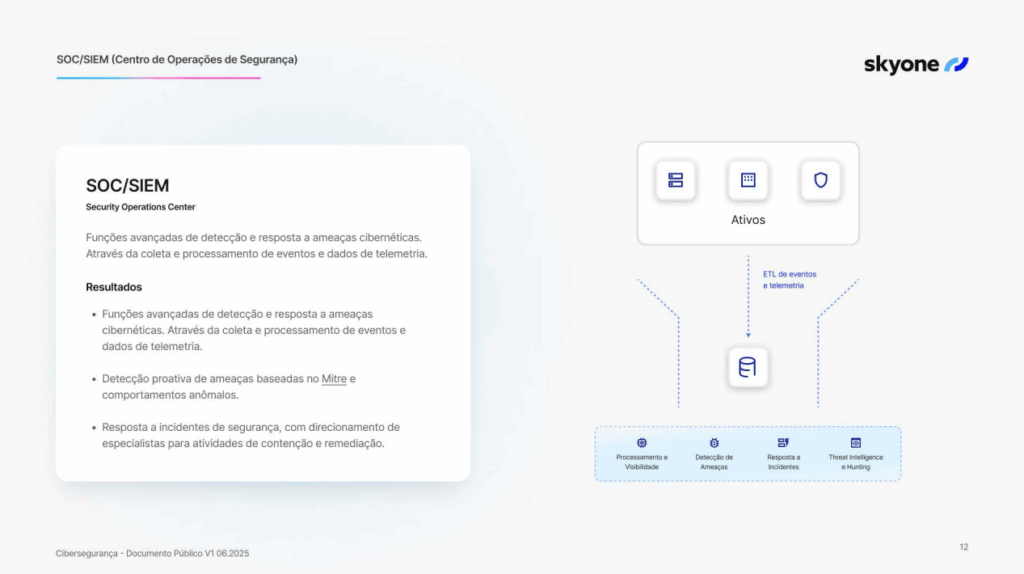

2. Überwachung rund um die Uhr mit einem SOC

- Das Security Operations Center (SOC) erkennt und reagiert auf Bedrohungen in Echtzeit mit proaktiven Analyse- und Transparenz-Dashboards.

- Mit dem SOC von Skyone haben Unternehmen Zugang zu einem Expertenteam, das kontinuierlich an der Reduzierung von operationellen Risiken arbeitet.

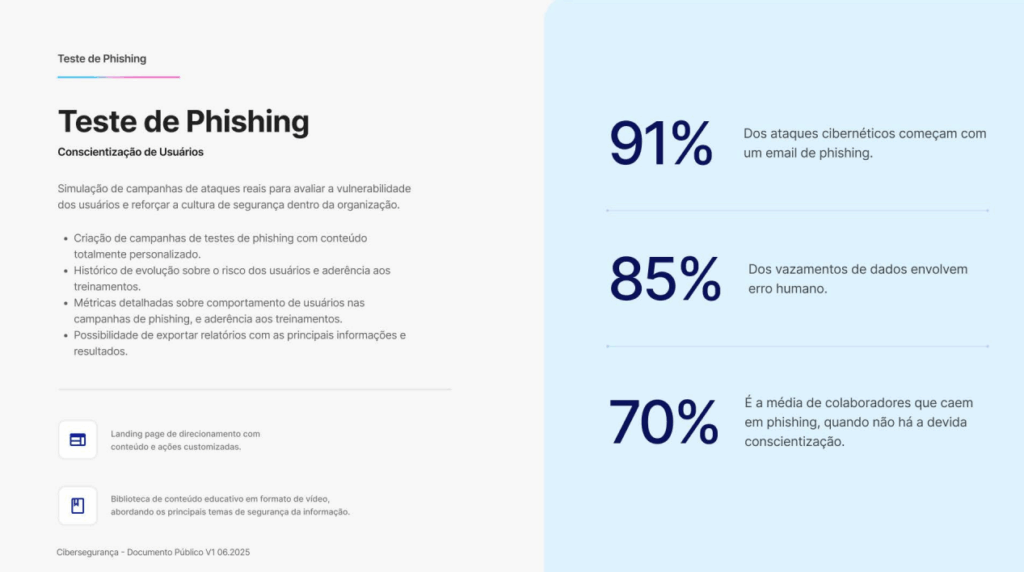

3. Führen Sie Phishing-Simulationen durch

- Gezielte Schulungen und Tests tragen zur Stärkung des Mitarbeiterbewusstseins bei.

- Skyone führt regelmäßig Phishing- und liefert detaillierte Berichte sowie Verbesserungsvorschläge auf Basis des Risikoprofils.

4. Verhaltensanalyse anwenden (UEBA)

- Die Technologie „User and Entity Behavior Analytics“ erkennt anomale (ungewöhnliche) Verhaltensweisen und signalisiert Risiken, bevor diese sich manifestieren.

- Skyone kombiniert Modelle des maschinellen Lernens (KI) mit UEBA, um Standardabweichungen bei Benutzern, Anwendungen, Zugriffsmustern und Systemen zu identifizieren.

5. Halten Sie die Systeme auf dem neuesten Stand

- Das Einspielen von Sicherheitspatches ist unerlässlich, um ausnutzbare Schwachstellen zu schließen.

- Mit Managed Services gewährleistet Skyone kontinuierliche Updates und die Überwachung von Cloud- und On-Premises-Umgebungen und reduziert so die Angriffsfläche.

Nutzen Sie diese Liste, um den Schutzgrad Ihres Unternehmens zu beurteilen:

- Sind alle Systeme auf dem neuesten Stand und aktualisiert?

- Sind Identitätskontrolle und Multi-Faktor-Authentifizierung für alle kritischen Zugangspunkte implementiert?

- Findet eine kontinuierliche Bedrohungsüberwachung durch Experten (SOC) statt?

- Werden die Mitarbeiter regelmäßig geschult und Phishing-Tests unterzogen?

- Werden Lieferanten und Partner Sicherheitsbewertungen unterzogen?

- Gibt es eine zentrale Übersicht über Cyberrisiken?

- Verfügt das Unternehmen über einen strukturierten Notfallplan?

Die Fälle von Dell, Microsoft und C&M Software zeigen, dass Vorbeugung immer günstiger ist als Schadensbehebung . Außerdem:

- Sicherheit ist nicht nur Technologie. Sie umfasst Prozesse, Kultur und Partnerschaft.

- Ein reines Antivirenprogramm reicht heutzutage nicht mehr aus.

- Unternehmen müssen vorbereitet sein, bevor es zu einem Hackerangriff kommt.

- Der Schutz des Partner- und Lieferantennetzwerks ist genauso wichtig wie der Schutz des Unternehmens selbst.

- Die Investition in Managed Cybersecurity Services ist eine strategische Entscheidung und nicht nur eine Frage der technischen Kosten.

Die jüngsten Angriffe auf Dell, Microsoft und C&M Software haben eine unangenehme Wahrheit offengelegt: Unabhängig von der Unternehmensgröße ist jedes digitale Unternehmen ein potenzielles Ziel. Und oft liegt die größte Schwachstelle nicht in der Infrastruktur, sondern in den Zugangspunkten, den Mitarbeitern und den verbundenen Partnern.

Unterdessen entwickeln sich Cyberangriffe weiter. Heutzutage nutzen Cyberkriminelle künstliche Intelligenz, um Eindringversuche zu automatisieren , Schwachstellen auszunutzen, bevor diese überhaupt dokumentiert sind, und immer überzeugendere Social-Engineering-Kampagnen durchzuführen.

Sich in diesem Szenario ausschließlich auf grundlegende Maßnahmen wie Antivirensoftware oder isolierte Firewalls zu verlassen, ist, als würde man die Haustür abschließen und das Fenster offen lassen.

Skyone hat Cybersicherheitslösungen für Unternehmen entwickelt, die sich dieses Risiko nicht leisten können. Unser Portfolio geht über die reine Bedrohungserkennung hinaus: Wir liefern ein umfassendes, sofort einsatzbereites Cybersicherheitsverteidigungssystem , das Folgendes umfasst:

- Strukturierte Reaktion auf Vorfälle

- Kontinuierliche Überwachung mit SOC

- Anomalieerkennung mit KI und UEBA

- Realistische Phishing-Simulationen und kontinuierliche Weiterbildung

- Schutz von der Cloud bis zu den Endgeräten

- Robuste Identitäts- und Zugriffskontrollen

Ist Ihr Unternehmen wirklich gegen zukünftige Bedrohungen geschützt? Vereinbaren Sie ein Gespräch mit unserem Team und erfahren Sie, wie Sie den nächsten Hackerangriff vorhersehen können, bevor er stattfindet.

Beginnen Sie mit der Transformation Ihres Unternehmens

Testen Sie die Plattform oder vereinbaren Sie ein Gespräch mit unseren Experten, um zu erfahren, wie Skyone Ihre digitale Strategie beschleunigen kann.