Test de pénétration

N'attendez pas des mois pour découvrir les vulnérabilités. Le test d'intrusion de Skyone simule des attaques réelles afin d'identifier les failles critiques et de les corriger avant qu'elles ne soient exploitées.

Ce dont votre entreprise a besoin pour se développer

Identification des vulnérabilités critiques

Ne vous contentez pas de vérifier les apparences. Nos experts réalisent des tests approfondis pour déceler les failles logiques et techniques que les outils automatisés ne détectent pas. Ainsi, l'intégrité opérationnelle et la réputation bâtie au fil des années restent protégées contre les intrusions réelles.

Conformité et gouvernance (LGPD)

Respectez les exigences strictes de la LGPD (Loi générale brésilienne sur la protection des données) et des normes internationales (ISO 27001). Les tests d'intrusion témoignent de votre responsabilité et de votre engagement, et apportent la preuve technique que votre entreprise maîtrise sa sécurité numérique et protège les données de ses clients et partenaires.

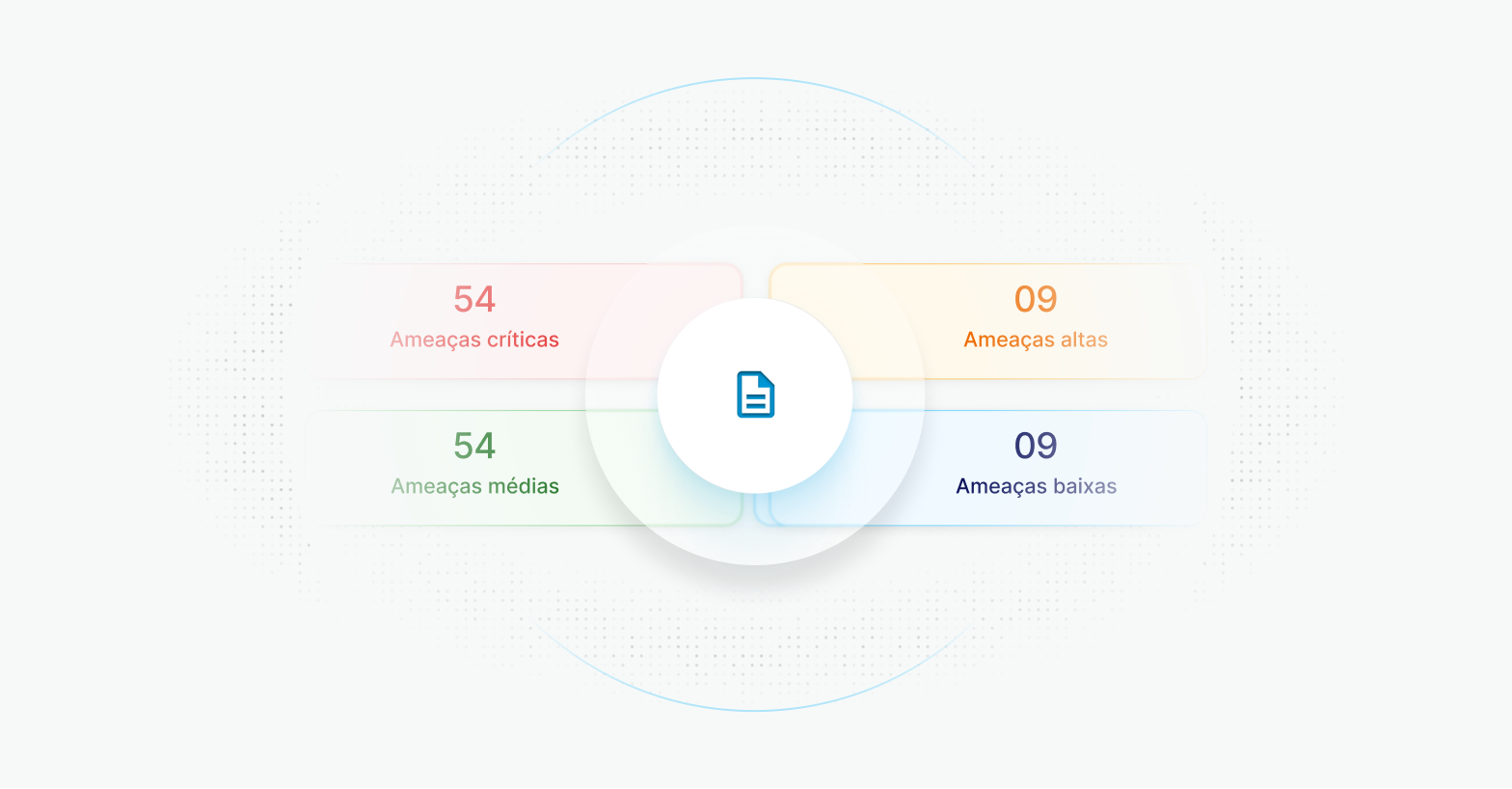

Prioriser les investissements dans la sécurité

Recevez un rapport détaillé incluant une évaluation des risques. Votre équipe informatique pourra ainsi concentrer ses efforts et ses ressources sur la correction des failles qui menacent réellement l'entreprise, optimisant ainsi le budget de sécurité sur la base de données concrètes.

Réduisez les risques de sécurité grâce aux tests d'intrusion

tests d'intrusion sur les réseaux et les infrastructures

Évaluation complète des serveurs, routeurs et ressources réseau afin d'identifier les ports ouverts et les services vulnérables.

Analyse des applications Web (OWASP)

Les tests visaient à détecter les vulnérabilités courantes et avancées (telles que l'injection SQL et les attaques XSS) dans vos portails et systèmes exposés sur le Web.

ingénierie sociale technique

Évaluer la manière dont les personnes et les processus réagissent aux tentatives d'intrusion, et tester l'efficacité de leur culture de sécurité interne.

Rapport de remédiation détaillé

Fourniture d'un guide étape par étape destiné aux développeurs et aux équipes d'infrastructure pour corriger rapidement les vulnérabilités détectées.

Consultez la foire aux questions. Pour plus d'informations, veuillez nous contacter.